Η Check Point® Software Technologies Ltd.의 위협 인텔리전스 부서인 Check Point Research (나스닥: CHKP), 세계 최고의 사이버 보안 솔루션 제공업체, 글로벌 위협 지수 그 달 동안 2021년 XNUMX월.

Ο연구원들은 보고하는 동안 Trickbot 가장 일반적인 맬웨어 목록의 맨 위에 남아 영향을 미칩니다. 5% 전 세계 유기체의 최근 재탄생 Emotet 목록에서 XNUMX위로 돌아갑니다. 그만큼 심폐소생술 또한 가장 많은 공격을 받는 산업이 자체 산업임을 드러냅니다. 교육 / 연구.

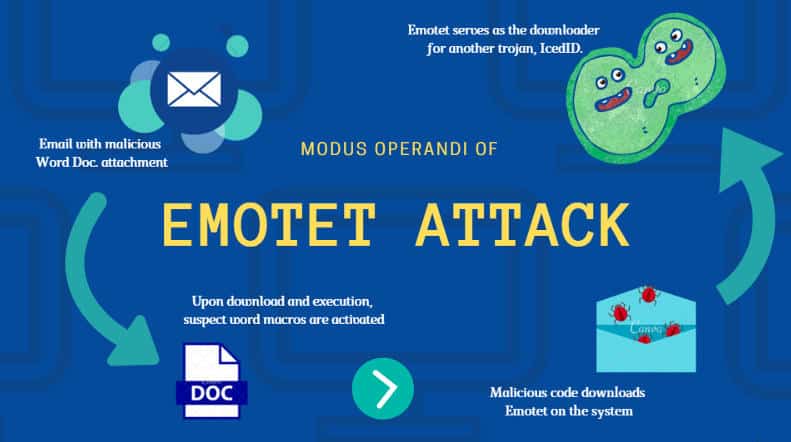

올해 초 Europol 및 기타 여러 법 집행 기관의 상당한 노력에도 불구하고 Emotet의 억압, 악명 높은 봇넷은 XNUMX월에 다시 작동하는 것으로 확인되었으며 이미 XNUMX번째로 많이 사용되는 악성코드입니다. Trickbot은 이번 달에 XNUMX번째로 목록에서 XNUMX위를 차지했으며 Trickbot 인프라를 사용하여 감염된 컴퓨터에 설치하는 새로운 Emotet 변종에도 관여합니다.

그것 Emotet 통해 퍼진다 피싱 이메일 감염된 파일 포함 워드, 엑셀, Zip, 개발 Emotet 피해자의 컴퓨터에서 이메일에는 속보, 송장 및 가짜 기업 메모와 같은 흥미로운 헤드라인이 포함되어 있어 피해자가 열어보게 합니다. 최근에는 Emotet이 Windows App Installer 가짜 Adobe 소프트웨어의 악성 패키지를 통해 확산되기 시작했습니다.

인프라를 사용한다는 사실 Trickbot 이는 전 세계에서 상당히 중요한 네트워킹 지원을 얻는 데 걸리는 시간을 단축한다는 것을 의미합니다. 악성 첨부 파일이 포함된 피싱 이메일을 통해 확산되기 때문에 사용자에 대한 인식과 교육 모두가 조직의 사이버 보안 우선 순위 목록의 최상위에 있어야 합니다.

소프트웨어를 다운로드하려는 모든 사람 어도비 벽돌 모든 응용 프로그램과 마찬가지로 공식 수단을 통해서만 수행해야 함을 기억해야 합니다., 말했다 마야 호로위츠, Check Point Software의 연구 부사장.

심폐소생술(CPR)은 또한 XNUMX월에 전 세계적으로 가장 많은 공격을 받은 분야가 교육/연구 분야이며 정부/군 통신이 그 뒤를 이었다고 밝혔습니다. "웹 서버 악성 URL 디렉토리 탐색여전히 가장 일반적으로 악용되는 취약점이며 영향을 미칩니다. 44% "웹서버 공개 Git Repository 정보 공개"에 영향을 미치는 43,7% 전세계 조직의. "HTTP 헤더 원격 코드 실행전 세계적으로 영향을 미치며 가장 자주 악용되는 취약점 목록에서 세 번째로 유지 42%.

상위 맬웨어 패밀리

* 화살표는 전월 대비 순위 변화를 나타냅니다.

이번 달에는 Trickbot 영향을 미치는 가장 인기 있는 맬웨어입니다. 5% 전 세계 조직의 수가 그 뒤를 이었습니다. 테슬라 요원 과 양식집, 둘 다 글로벌 영향 4%.

- ↔ Trickbot - 더 티인력거 하나야 모듈식 봇넷 과 뱅킹 트로이 목마 새로운 기능, 특성 및 유통 채널로 지속적으로 업데이트됩니다. 이를 통해 다목적 캠페인의 일부로 배포할 수 있는 유연하고 사용자 지정 가능한 맬웨어를 만들 수 있습니다.

- ↑ 에이전트 테슬라 - 그것 테슬라 요원 고급이다 쥐 로 작동하는 키로거 피해자의 키보드, 시스템 키패드, 스크린샷, 컴퓨터에 설치된 다양한 소프트웨어의 자격 증명을 추적하고 수집할 수 있는 인터셉터( 구글 크롬, 모질라 파이어폭스, 마이크로소프트 아웃룩).

- ↑ 양식집 - 그것 양식집 하나야 인포스틸러 다양한 웹 브라우저에서 자격 증명을 수집하고, 스크린샷을 수집하고, 키 입력을 모니터링 및 기록하고, 명령에 따라 파일을 다운로드 및 실행할 수 있습니다. C & C.

전 세계 산업 분야의 주요 공격:

이번 달에는 교육/연구 는 세계에서 가장 많은 공격을 받은 산업이며 그 다음이 의사 소통그리고 정부/군.

- 교육/연구

- 연락

- 정부/군

가장 악용 가능한 취약점

이번 달 " 웹 서버 악성 URL 디렉토리 탐색"여전히 가장 일반적으로 악용되는 취약점으로 44% " 웹서버 공개 Git Repository 정보 공개 ", 영향을 미치는 43,7% 전세계 조직의. " HTTP 헤더 원격 코드 실행가장 많은 팜이 있는 취약점 목록에서 XNUMX위를 유지하고 전 세계에 영향을 미칩니다. 42%.

- ↔ Web 서버 악의있는 URL 명부 담당 순회 (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) - 다양한 웹 서버에서 디렉토리 교차에 취약점이 있습니다. 취약점은 디렉토리 교차 패턴에 대한 URL을 제대로 지우지 않는 웹 서버의 항목 유효성 검사 오류로 인해 발생합니다. 악용에 성공하면 무단 원격 공격자가 취약한 서버의 임의 파일을 감지하거나 액세스할 수 있습니다.

- ↔ Web 서버 노출 한 힘내 저장소 정보 공시 - Git 리포지토리의 정보 공개에 대한 보안 침해가 보고되었습니다. 이 취약점을 성공적으로 악용하면 계정 정보가 의도하지 않게 공개될 수 있습니다.

- ↔ HTTP 헤더 원격수행 암호 실행 (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) HTTP 헤더를 사용하면 클라이언트와 서버가 HTTP 요청으로 추가 정보를 전송할 수 있습니다. 원격 침입자는 취약한 HTTP 헤더를 사용하여 피해자의 시스템에서 임의의 코드를 실행할 수 있습니다.

상위 모바일 맬웨어

XNUMX월 xHelper 가장 널리 퍼진 모바일 맬웨어의 최전선에 남아 있었고 그 다음이 에일리언봇 과 플루봇.

1. xHelper - 2019년 XNUMX월에 처음 등장한 악성 애플리케이션으로 다른 악성 애플리케이션을 다운로드하고 광고를 표시하는 데 사용됩니다. 응용 프로그램은 사용자에게 숨겨질 수 있으며 제거된 경우 다시 설치할 수도 있습니다.

2. 에일리언봇 - 악성코드군 에일리언보t는 하나 MaaS(Malware-as-a-Service) 원격 침입자가 처음에 합법적인 금융 애플리케이션에 악성 코드를 입력할 수 있도록 하는 Android 기기용. 공격자는 피해자의 계정에 대한 액세스 권한을 얻고 결국 피해자의 장치를 완전히 제어합니다.

3. 플루봇 - 플루보t는 메시징(SMS) 전자 낚시 (피싱) 일반적으로 운송 물류 회사를 사칭합니다. 사용자가 메시지의 링크를 클릭하는 즉시 FluBot이 설치되고 전화기의 모든 민감한 정보에 액세스합니다.

그리스 상위 10위 |

|||

| 멀웨어 이름 | 글로벌 임팩트 | 그리스에 미치는 영향 | |

| 에이전트 테슬라 | 2.59% | 8.93% | |

| 양식집 | 3.14% | 8.33% | |

| Trickbot | 4.09% | 5.36% | |

| 렘 코스 | 2.20% | 4.76% | |

| 나노 코어 | 0.88% | 3.87% | |

| 비 다르 | 0.97% | 2.98% | |

| 글 루프 테바 | 2.41% | 2.68% | |

| 조커 | 0.08% | 2.38% | |

| 러브게이트 | 0.33% | 2.38% | |

| 매스로거 | 0.13% | 2.38% | |

맬웨어 패밀리 세부정보

에이전트 테슬라

그것 에이전트 테슬라 고급이다 쥐 (원격 액세스 트로이 목마) 키로거 및 암호 도둑 역할을 합니다. 2014년부터 활동하고 있는 에이전트 테슬라 피해자 입력의 키보드와 클립보드를 모니터링 및 수집할 수 있으며 스크린샷을 캡처하고 피해자의 시스템에 설치된 다양한 소프트웨어에 대해 입력된 자격 증명을 추출할 수 있습니다. Google Chrome, Mozilla Firefox 및 Microsoft Outlook 이메일 클라이언트). 그만큼 에이전트 테슬라 고객이 지불하는 합법적인 RAT로 공개적으로 판매됨 $ 15 - $ 69 라이센스용.

양식북

그것 양식북 하나야 인포스틸r 운영 체제 타겟팅 Windows 2016년에 처음 발견되었습니다. 해킹 포럼 강력한 회피 기술과 상대적으로 저렴한 가격을 가진 도구로. 그만큼 양식북 수집 신임장 다양한 웹 브라우저 및 스크린샷에서 키보드를 모니터링 및 기록하고 지침에 따라 파일을 다운로드 및 실행할 수 있습니다. C & C 그에게 주어졌다.

Trickbot

그것 Trickbot Windows 플랫폼을 대상으로 하는 모듈식 봇넷 및 뱅킹 트로이 목마이며 주로 스팸 또는 Emotet과 같은 기타 맬웨어 계열을 통해 전송됩니다. Trickbot은 감염된 시스템에 대한 정보를 전송하고 원격 사용을 위한 VNC 모듈 또는 영향을 받는 네트워크 내 배포를 위한 SMB 모듈과 같이 사용 가능한 광범위한 모듈에서 임의로 다운로드 및 실행할 수도 있습니다. 시스템이 감염되면 Trickbot 악성코드 배후의 침입자는 이 광범위한 모듈을 사용하여 대상 컴퓨터에서 은행 자격 증명을 훔칠 뿐만 아니라 대상 공격 전에 조직 내부의 측면 이동 및 식별을 위해 사용합니다. .

렘 코스

그것 렘 코스 Remcos는 2016년에 처음 등장한 RAT입니다. Remcos는 스팸 이메일에 첨부된 악성 Microsoft Office 문서를 통해 배포되며 Microsoft Windows UAC 보안을 우회하고 높은 권한으로 악성 소프트웨어를 실행하도록 설계되었습니다.

나노 코어

그것 나노 코어 2013년에 처음 발견되었으며 Windows 운영 체제 사용자를 대상으로 하는 원격 액세스 트로이 목마입니다. 모든 버전의 RAT에는 화면 캡처, 암호화폐 채굴, 원격 데스크톱 제어 및 웹캠 세션 도난과 같은 기본 추가 기능과 기능이 있습니다.

비 다르

그것 비 다르 Windows 운영 체제를 대상으로 하는 정보 스틸러입니다. 2018년 말에 처음 탐지되었으며 다양한 웹 브라우저와 디지털 지갑에서 비밀번호, 신용 카드 데이터 및 기타 민감한 정보를 훔치도록 설계되었습니다. Vidar는 다양한 온라인 포럼에서 판매되었으며 맬웨어 드롭퍼를 사용하여 보조 페이로드로 GandCrab 랜섬웨어를 다운로드했습니다.

글 루프 테바

2011년부터 알려진 글 루프 테바 봇넷으로 점차 성숙해진 백도어입니다. 2019년까지 공개 BitCoin 목록을 통한 C&C 주소 업데이트 메커니즘, 내장 브라우저 도난 기능 및 운영자 라우터가 포함되었습니다.

조커

SMS 메시지, 연락처 목록 및 장치 정보를 훔치도록 설계된 Google Play의 Android 스파이웨어입니다. 또한, 악성코드는 광고 사이트에서 프리미엄 서비스에 대해 피해자에게 조용히 신호를 보냅니다.

로브게이트

그것 로브게이트 네트워크 공유, 전자 메일 및 파일 공유 네트워크를 통해 확산될 수 있는 컴퓨터 "웜"입니다. 프로그램이 설치되면 피해자 컴퓨터의 다양한 폴더에 복사하고 악성 파일을 배포하여 공격자가 원격으로 액세스할 수 있습니다.

매스로거

그것 매스로거 .NET 자격 증명 도둑입니다. 이 위협 요소는 대상 서버에서 데이터를 추출하는 데 사용할 수 있는 식별 도구입니다.

NS 글로벌 위협 영향 지수 및 ThreatCloud 지도 그녀의 체크 포인트 소프트웨어, 섹션 기반 ThreatCloud 인텔리전스 회사의. 그만큼 ThreatCloud 네트워크, 단말, 모바일 기기를 통해 전 세계 수억 개의 센서로부터 실시간 위협 정보를 제공합니다.

지능은 AI 기반 엔진과 독점 연구 데이터로 강화됩니다. Check Point Software Technologies의 지능 및 연구 부서인 Check Point Research.

전체 목록 10월 상위 XNUMX개 악성코드군 그녀의 블로그에 있습니다 체크 포인트.

보도 자료

잊지말고 따라해보세요 Xiaomi-miui.gr 에 구글 뉴스 모든 새로운 기사에 대해 즉시 알려드립니다! RSS 리더를 사용하는 경우 이 링크를 따라 목록에 페이지를 추가할 수도 있습니다. >> https://news.xiaomi-miui.gr/feed/gn

잊지말고 따라해보세요 Xiaomi-miui.gr 에 구글 뉴스 모든 새로운 기사에 대해 즉시 알려드립니다! RSS 리더를 사용하는 경우 이 링크를 따라 목록에 페이지를 추가할 수도 있습니다. >> https://news.xiaomi-miui.gr/feed/gn

우리를 따라 오세요 텔레그램 당신이 우리의 모든 뉴스를 가장 먼저 배울 수 있도록!